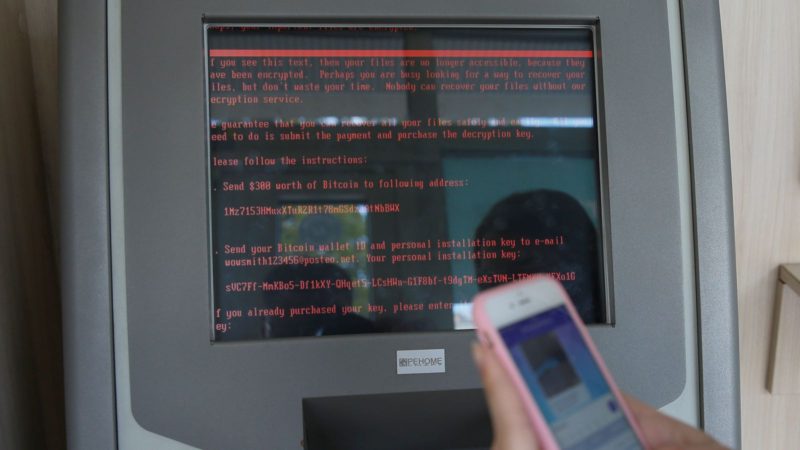

Beberapa saat lalu (27/6/2017), serangan ransomware kembali menyebar di seluruh dunia. Beberapa analis keamanan mengatakan bahwa virus ini mungkin bukanlah ransomware yang biasanya. Laporan terbaru mengklaim virus ini dirancang untuk menghapus sistem dari Master Boot Record secara permanen sebelum korban mendapat kesempatan untuk membaca permintaan tebusan. Hal ini menunjuk pada virus yang secara potensial menggunakan kedok ransomware sebagai penutup untuk serangan cyber yang lebih merusak dan berorientasi politik.

Laporan terkini memperkirakan sumber infeksi ini datang dari software akuntansi bernama MeDoc saat ini telah diverifikasi oleh Microsoft. Blog keamanan perusahaan tersebut mengatakan, “Saat ini Microsoft memiliki bukti bahwa beberapa infeksi ransomware yang aktif awalnya dimulai dari proses ‘updater’ MeDoc yang sah.”

Selain asal mula dari infeksi yang sudah dikonfirmasi sekarang, beberapa sumber berbeda mengklaim bahwa malware ini tidak berfungsi seperti ransomware pada umumnya, namun seperti virus penghapus dengan tujuan khusus untuk menghancurkan data pada sistem yang terinfeksi.

Matt Suiche dari Comae Technologies menemukan kode pada virus tersebut yang bertindak untuk menghapus bagian dari sistem boot komputer terinfeksi oleh virus. Dia mengatakan bahwa bagian virus ini berbeda dengan versi ‘Petya’ yang menyebar pada tahun 2016, yang berfungsi sebagai ransomware tradisional.

“Kami percaya ransomware ini hanya sebagai umpan untuk mengontrol media, termasuk setelah kejadian (ransomware) WannaCry untuk menarik perhatian pada beberapa kelompok hacker misterius daripada penyerang negara nasional seperti yang kita lihat dulu dalam kasus yang melibatkan para ‘wiper’ seperti Shamoon,” tulis Suiche.

Tuduhan bahwa virus ini merupakan serangan cyber yang disamarkan sebagai ransomware tentunya sesuai dengan metode tebusan yang aneh dan tidak tepat, seperti yang digariskan oleh virus tersebut. Taktik aneh menggunakan Bitcoin wallet tunggal dan meminta korban untuk mengirim email ke alamat email tertentu tidak hanya serangan ransomware tak konvensional, namun juga pada dasarnya tidak efektif. Karena alamat email yang dilampirkan pada permintaan uang tebusan dinonaktifkan dengan cepat oleh perusahaan yang memiliki domain tersebut, nampaknya memberi kesan bahwa uang bukanlah motif utama serangan ini.

Peneliti keamanan ‘the grugq’ memposting sebuah blog investigasi yang menarik mengenai bagaimana vektor infeksi awal ini menyebar. Dia menunjukkan bahwa walaupun virus tersebut memiliki dampak yang signifikan di negara-negara tetangga, Rusia tampaknya mampu mengelola kerusakan secara tidak terduga tersebut dengan baik. Meskipun perusahaan milik negara Rusia, Rosneft, dan sektor minyak Rusia dilaporkan terkena virus tersebut, tidak ada gangguan besar pada sistem mereka yang tercatat.

“Heran bahwa mereka kurang terlindungi sehingga komputer mereka terinfeksi,” tulis ‘the grugq’, “Termasuk sejak mereka tidak terhubung dengan MeDoc (vektor awal infeksi) namun mereka sangat terlindungi, dan mereka mampu memulihkan infeksi tersebut (Yang mana tidak menyebar, meski virus ini mampu menginfeksi 5 ribu komputer dalam waktu kurang dari 10 menit). Ini keajaiban!”

Taktik menghapus Master Boot Record dari komputer yang terinfeksi seperti virus ini lakukan telah dicatat oleh Wired sebagai ‘calling card’ kelompok penyerang cyber yang dikenal dalam industri sebagai Sandworm.

Banyak dari misteri ini mungkin tak pernah diselesaikan kembali, saat perang cyber dunia sangat sulit untuk dijabarkan. Yang jelas pada hal ini yaitu ‘wabah’ ransomware baru-baru ini selalu dimulai dan dimaksudkan untuk merusak sistem. Kerusakan yang dialami di seluruh dunia mungkin memperlihatkan bagaimana perang cyber di masa depan dapat dimainkan.